世界中のサーバーのリモートログインに使われている open SSH が2022/4/8 に 9.0 にバージョンアップされ、耐量子暗号がデフォルト設定に変更されました。管理人もVPSとかラズパイを操作するときにお世話になっています。リリースノートの該当部分を引用します。

* ssh(1), sshd(8): use the hybrid Streamlined NTRU Prime + x25519 key exchange method by default (“sntrup761x25519-sha512@openssh.com”).

The NTRU algorithm is believed to resist attacks enabled by future quantum computers and is paired with the X25519 ECDH key exchange(the previous default) as a backstop against any weaknesses in NTRU Prime that may be discovered in the future. The combination ensures that the hybrid exchange offers at least as good security as the status quo.

We are making this change now (i.e. ahead of cryptographically-

relevant quantum computers) to prevent “capture now, decrypt

later” attacks where an adversary who can record and store SSH

session ciphertext would be able to decrypt it once a sufficiently

advanced quantum computer is available.

(和訳)

ssh(1), sshd(8): デフォルトで Streamlined NTRU Prime + x25519 鍵交換方式を使用します 。NTRU アルゴリズムは、将来の量子コンピュータによる攻撃に耐えられると考えられておりますが、将来発見されるかもしれない NTRU Prime の弱点に対する予防措置として、X25519 ECDH 鍵交換 (以前のデフォルト) と併用しています。この組み合わせにより、少なくとも現状と同程度のセキュリティを提供することが保証されます。

現時点では、暗号学的に適切な性能の量子コンピュータが登場する前ですが、この変更を行うのは、「今捕獲して、後で復号化する」攻撃を防ぐためです。SSH セッションの暗号文を記録・保存できる敵対者が、十分に高度な量子コンピュータが利用できるようになると、それを復号化できるようになってしまうためです。

つまり悪意のある攻撃者が、現時点のSSHセッションを記録しておいて、後日量子コンピュータの性能が向上した時に、そのSSHセッションの暗号を解読して、入力されたパスワードなどの「お宝情報」を発掘するというハッキング被害を防止したい、ということのようです。

SSHセッションは、無線LANの盗聴とか、有線LANケーブルの盗聴により保存することができます。時間をかけてゆっくり解読すれば良いという訳です。

それにしても、SSHセッションを保存しておく情報量とか保存期間も相当長期になるでしょうから大変面倒なことですが、「お宝情報」をゲットできれば元が取れるということなのでしょう。恐ろしいですね!

暗号資産への影響

さて、ビットコインなどの暗号資産には、この “capture now, decrypt later” 攻撃は通用するでしょうか。これは、通用しない、と断言できます。ビットコインの秘密鍵は、いつであっても、解読されたら終わりです。事前にキャプチャーしておいても、あとでキャプチャーしても、破られたら同じなんですね。ビットコインの保護は、常に、その時点のコンピュータの計算能力と暗号強度を比較して考えなければならないということになります。

https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-57pt1r5.pdf

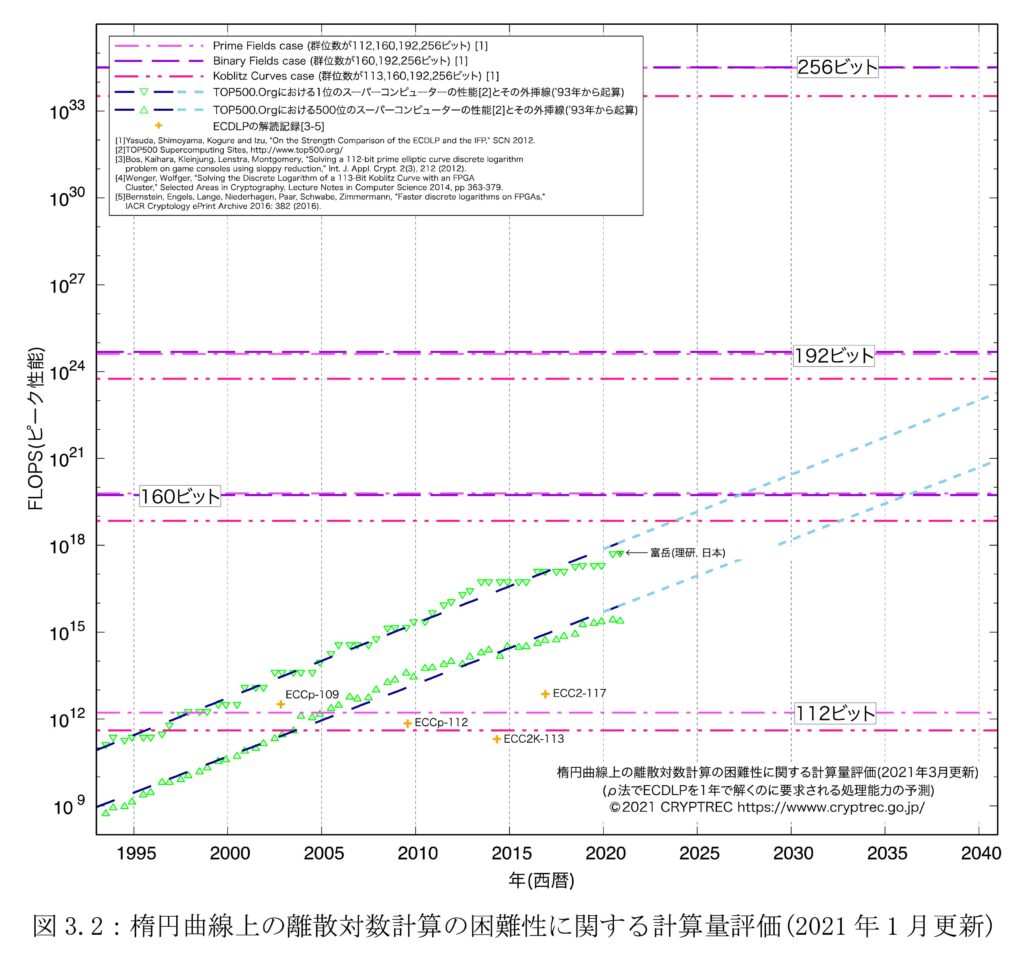

256bitの楕円曲線暗号の強度は、3072bitのRSA暗号に匹敵するとされ、これを1年間で解読するには10の32乗FLOPSの計算量が必要とされ、2022年現在の世界最高のスーパーコンピューター富岳が10の18乗FLOPSの能力なので、10の14乗年間の総当たり計算が必要な暗号強度です。10の14乗年間とは、10の8乗で1億年、10の12乗で1兆年ですから、100兆年ということになります。

https://arxiv.org/pdf/1706.06752.pdf

ビットコイン同等の暗号強度を突破するのに2330論理qubitの量子コンピューターが必要とする論文がありますが、現時点で完全にエラー訂正できる論理qubitは完成していません。

AppleのPQ3採用

2024/2/21 アップルは、3月に配信予定の iOS17.4からiMessage に耐量子暗号PQ3を導入すると発表しました。これはアメリカNISTの耐量子暗号アルゴリズムに選定されたKyberアルゴリズムのうち鍵長1024ビットのKyber-1024と呼ばれる技術が採用された公開鍵暗号システムで、共通鍵暗号AES-256と同程度の暗号強度があるとされています。

※参考記事

コメントを残す